CRYPTORAVE 2018!

A CryptoRave 2018 ocorrerá nos dias 4 e 5 de maio de 2018!

O Chamado para Atividades já está rolando e encerrá dia 24 de março!

Envie a sua proposta pelo site:

https://cpa.cryptorave.org/pt-BR/cr2018/cfp/session/new

* * *

A CryptoRave, maior evento de segurança e privacidade aberto e gratuito do mundo, abriu no dia 23 de janeiro as chamadas para inscrição de atividades. A 5ª edição do evento ocorrerá entre os dias 4 e 5 de maio.

Em breve abriremos a campanha de financiamento colaborativo para 2018!

Mantendo a tradição, o evento será construído de forma colaborativa, por meio de sugestões de palestras, debates, oficinas, jogos, atividades mão-na-massa e colaboração de projeto FLOSS (free/libre/open software/source).

Propostas de apresentações artísticas, instalações, exibição de filmes e shows também são MUITO bem-vindas. DJs também já podem se inscrever para tocar na festa que rolará, como nas edições anteriores, ao final do encontro. As inscrições vão até dia 24 de março, à meia-noite. Não deixe para a última hora!

Para submeter uma atividade para a CryptoRave 2018 basta criar uma conta no site:

https://cpa.cryptorave.org e, em seguida, criar um evento. Quem se inscreveu no ano passado pode usar o mesmo perfil para inscrição este ano. O preenchimento de dados pessoais como nome, sobrenome e sexo são opcionais. Basta um e-mail válido para

nos comunicarmos com a pessoa responsável pela inscrição.

Os critérios para avaliação das propostas são:

– Adequação aos temas: privacidade, segurança e criptografia

– Diversidade de gênero, geográfica e de formato

– Inovação da proposta

– Atualidade da proposta

Lembrando que não serão aceitas propostas por qualquer outro canal de comunicação da CryptoRave como Twitter e Facebook. Não há compensação financeira pelas atividades aprovadas e não serão aceitas propostas que envolvam merchandising. Nos comprometemos a oferecer infraestrutura adequada e a buscar materiais essenciais à realização da atividade, mas não exagere, funcionamos na base do financiamento coletivo e trabalho voluntário.

Dúvidas e sugestões podem ser enviadas para contato ARROBA cryptorave.org

MULHERES

Com o objetivo de garantir a diversidade, a CryptoRave mantém uma política anti-assédio e o firme compromisso de garantir um ambiente receptivo para mulheres, pessoas LGBTQ e minorias sociais. Também mantemos uma trilha para apresentar atividades relacionando segurança, privacidade, criptografia e questões de gênero. Por isso, se inscrevam!

Sugestões de temas e tópicos para as atividades:

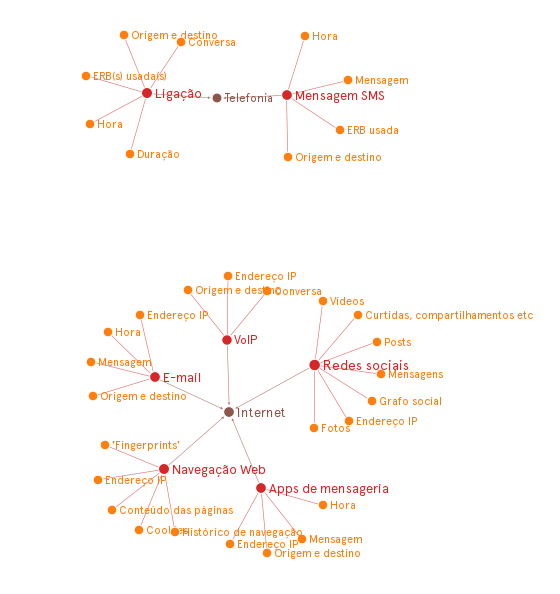

– Análise dos últimos grande vazamento de dados, seus impactos e como se proteger

– Discriminação algorítmica

– Criptografia: do básico ao avançado. Teoria e implementações.

– Segurança para ativistas e defensores de direitos humanos.

– Segurança para cidadãos e consumidores na era da Informação.

– Gênero e Privacidade: diversidade na segurança digital.

– Denúncias e análise de violações do direito à privacidade e liberdade de expressão.

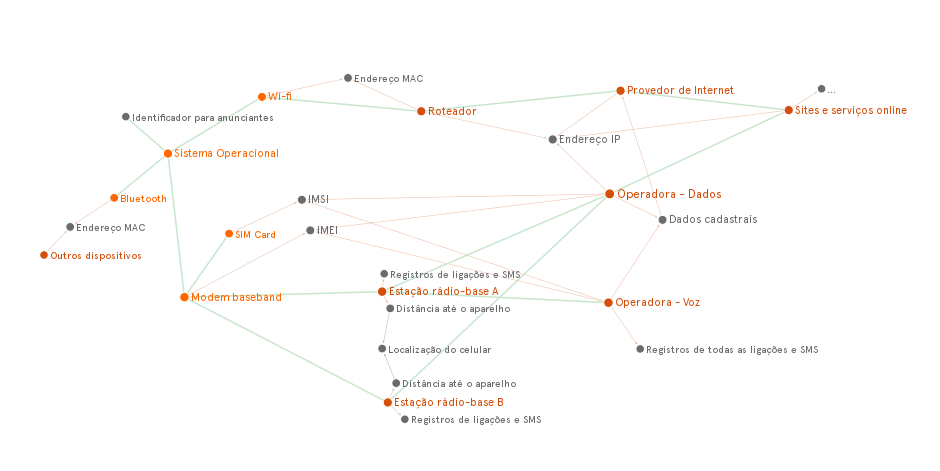

– Denúncias e análises de como governos violam a privacidade: espionagem e vigilância no Brasil e no mundo.

– Como empresas violam a privacidade: coleta de dados, lucro e direito do consumidor.

– Experiência de (contra) ofensiva: hacking, hacktivismo, hacking das coisas, fuzzing, exploits e segurança ofensiva.

– Segurança e/ou vulnerabilidades em hardware, cripto dispositivos e open hardware.

– Ciberguerra e ativismo cibernético na rede.

– Hardening de sistemas operacionais.

– Soberania computacional, descentralização e federação de redes.

– Dissidentes políticos, denunciantes e vazamentos de informações – sistemas tecnológicos e éticos.

– Sistemas eletrônicos de governos e vulnerabilidades.

VOLUNTÁRIOS

A abertura de inscrições para trabalho voluntário durante o evento – uma nobre e fundamental atividade com a qual temos muito orgulho de contar – será em abril de 2017.

E lembre-se, a realização de um evento como a CryptoRave custa caro. Para garantir que sua atividade e a própria CryptoRave aconteçam, avise a sua comunidade e estimule a colaboração com nosso financiamento coletivo.

Compartilhe:

CR2018! Aberta a Chamada de Propostas de Atividades para CryptoRave 2018 – 5ª edição!

>DATA: 23 de janeiro / 24 de março

Submeta a sua proposta:https://t.co/ymZc3ZG3tn pic.twitter.com/9HyEOCCXFA— CryptoRave (@cryptoravebr) January 23, 2018

Aberto o CHAMADO DE PROPOSTAS DE ATIVIDADES para a Cryptorave 2018 – 4 e 5 de maio: https://cpa.cryptorave.org/pt-BR/cr2018/cfp/session/newMantendo a tradição, o evento será construído de forma colaborativa, por meio de sugestões de palestras, debates, oficinas, jogos, atividades mão-na-massa e colaboração de projeto FOSS (free/libre/open software/source). Propostas de apresentações artísticas, instalações, exibição de filmes e shows também são MUITO bem-vindas. DJs também já podem se inscrever para tocar na Cryptofesta que rolará, como nas edições anteriores, ao final do encontro.As inscrições vão até dia 24 de março, à meia-noite.Não deixe para a última hora!

Posted by CryptoRave on Tuesday, January 23, 2018