Tentar proteger todos os seus dados de todas as pessoas e todo o tempo é impraticável e extremamente cansativo. Mas não se preocupe! Segurança é um processo, e através de planejamento cuidadoso você pode avaliar o que é o ideal para você. Segurança não se trata das ferramentas que você utiliza ou dos programas que baixa. Ela começa com a compreensão de quais são as ameaças específicas que você enfrenta e como você pode combatê-las.

Em segurança da informação, uma ameaça é um evento potencial que pode tornar menos efetivos os esforços que você faz para defender seus dados. Você pode combater as ameaças que enfrenta quando entende quais coisas precisa proteger, bem como de quem precisa protegê-las. Este processo é chamado de modelagem de ameaças.

é um evento potencial que pode tornar menos efetivos os esforços que você faz para defender seus dados. Você pode combater as ameaças que enfrenta quando entende quais coisas precisa proteger, bem como de quem precisa protegê-las. Este processo é chamado de modelagem de ameaças.

Este guia lhe ensinará como modelar ameaças, ou como avaliar os riscos aos quais suas informações digitais estão expostas e determinar quais as melhores soluções para você.

Como é o processo de modelagem de ameaças? Digamos que você deseja manter sua casa e seus bens seguros… Aqui estão algumas perguntas para você fazer a si mesma:

O que tenho dentro da minha casa merece ser protegido?

- Ativos podem incluir jóias, eletrônicos, documentos financeiros, passaportes ou fotos.

De quem eu quero proteger estes ativos?

- Adversários podem incluir: ladrões, colegas de quarto e visitas.

O quão provável é que eu precise proteger estes ativos?

- Minha vizinhança tem um histórico de roubos? O quão confiável são meus colegas de quarto/visitas? Quais são os recursos de meus adversários? Que riscos devo considerar?

O quão graves serão as consequências caso eu falhe?

- Tenho alguma coisa na minha casa que eu não tenha como repor? Tenho tempo ou dinheiro para repor ativos? Tenho um seguro que cubra ativos roubados da minha casa?

Até onde estou disposta a ir para me prevenir destas consequências?

- Estou disposta a comprar um cofre para documentos importantes? Tenho recursos para comprar uma fechadura de alta qualidade? Tenho tempo para alugar um cofre no meu banco e manter meus objetos de valor neste cofre?

Uma vez que tenha se feito estas perguntas, você estará em condições de avaliar que medidas deve tomar. Se suas posses são valiosas mas o risco de um roubo à sua casa é baixo, então talvez você decida não investir muito dinheiro em uma fechadura. Por outro lado, se o risco for alto você desejará comprar a melhor fechadura do mercado e ainda instalar um sistema de segurança.

Construir um modelo de ameaça lhe ajudará a entender as ameaças específicas que você corre e a avaliar seus ativos, seus adversários e os recursos que estes adversários possuem, bem como a probabilidade de que tais riscos se tornem realidade.

lhe ajudará a entender as ameaças específicas que você corre e a avaliar seus ativos, seus adversários e os recursos que estes adversários possuem, bem como a probabilidade de que tais riscos se tornem realidade.

O que é modelagem de ameaças e por onde começo?

A modelagem de ameaças lhe ajuda a identificar ameaças às coisas que você dá valor e a determinar de quem precisa protegê-las. Quando estiver construindo um modelo de ameaça , responda a estas cinco perguntas:

, responda a estas cinco perguntas:

- Que coisas quero proteger?

- De quem quero protegê-las?

- O quão graves serão as consequências caso eu falhe?

- O quão provável é que eu precise protegê-las?

- Até onde estou disposta a ir para tentar evitar potenciais consequências?

Vamos avaliar uma a uma estas perguntas.

Que coisas quero proteger?

Um “ativo ” é algo ao qual você dá valor e que deseja proteger. No contexto de segurança digital

” é algo ao qual você dá valor e que deseja proteger. No contexto de segurança digital , um ativo é normalmente algum tipo de informação. Por exemplo: seus e-mails, lista de contatos, mensagens instantâneas e arquivos são todos possíveis ativos. Seus dispositivos também podem ser ativos.

, um ativo é normalmente algum tipo de informação. Por exemplo: seus e-mails, lista de contatos, mensagens instantâneas e arquivos são todos possíveis ativos. Seus dispositivos também podem ser ativos.

Faça uma lista de seus ativos: dados que você mantém, onde eles são mantidos, quem tem acesso a eles, e o que impede que outros os acessem.

De quem eu quero protegê-las?

Para responder a esta pergunta, é importante identificar quem pode ter você ou suas informações como alvo. Uma pessoa ou entidade que represente uma ameaça aos seus ativos é um “adversário”. Exemplos de potenciais adversários são seu chefe, seu ex-cônjuge ou ex-namorado(a), seu concorrente, seu governo, ou um hacker numa rede pública.

aos seus ativos é um “adversário”. Exemplos de potenciais adversários são seu chefe, seu ex-cônjuge ou ex-namorado(a), seu concorrente, seu governo, ou um hacker numa rede pública.

Faça uma lista de seus adversários, ou daqueles que possam ter interesse em ter acesso aos seus dados. Sua lista pode incluir pessoas, agências governamentais ou empresas.

Dependendo de quem sejam seus adversários, em alguns casos pode ser que você queira destruir essa lista após terminar sua modelagem de ameaça.

O quão graves serão as consequências caso eu falhe?

Existem diversas formas pelas quais um adversário pode ameaçar seus dados. Por exemplo, um adversário pode ler suas comunicações pessoais enquanto tem acesso à rede, ou pode apagar ou corromper seus dados.

Os objetivos dos adversários diferem enormemente, assim como suas formas de atacar. Um governo tentando evitar a disseminação de um vídeo que mostra violência policial pode se satisfazer simplesmente apagando ou reduzindo a disponibilidade deste vídeo. Por outro lado, um adversário político pode querer ter acesso a conteúdos secretos e publicar este conteúdo sem que você saiba.

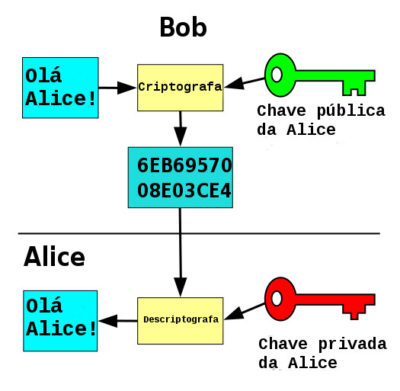

A modelagem de ameaças envolve compreender o quão graves as consequências podem ser caso um adversário ataque com sucesso um de seus ativos. Para chegar a esta conclusão, você deve levar em conta os recursos dos quais seu adversário dispõe. Por exemplo, sua operadora de telefonia móvel tem acesso a todas as suas ligações e, consequentemente, a capacidade

com sucesso um de seus ativos. Para chegar a esta conclusão, você deve levar em conta os recursos dos quais seu adversário dispõe. Por exemplo, sua operadora de telefonia móvel tem acesso a todas as suas ligações e, consequentemente, a capacidade de usar estes dados contra você; um hacker numa rede Wi-Fi aberta pode acessar suas comunicações não criptografadas; já seu governo pode ter recursos ainda mais abrangentes.

de usar estes dados contra você; um hacker numa rede Wi-Fi aberta pode acessar suas comunicações não criptografadas; já seu governo pode ter recursos ainda mais abrangentes.

Coloque num papel o que o seu adversário pode querer fazer com seus dados privados.

O quão provável é que eu precise protegê-las?

Risco é a probabilidade de que uma ameaça específica contra um ativo específico efetivamente venha a se concretizar. Ele é sempre proporcional à capacidade [do adversário e à sua vulnerabilidade]. Apesar de sua operadora de telefonia celular ter a capacidade de acessar todos os seus dados, o risco de que ela poste seus dados online para prejudicar sua reputação é baixo.

É importante distinguir entre ameaças e riscos. Enquanto uma ameaça é algo ruim que pode ocorrer, risco é a probabilidade de que esta ameaça seja levada a termo. Por exemplo, sempre há a ameaça de que seu prédio possa desmoronar, mas o risco de isso acontecer é bem maior em Lima, no Peru (onde terremotos são comuns) do que em Salvador (onde eles não são).

Efetuar uma análise de risco é ao mesmo tempo um processo pessoal e subjetivo: nem todas as pessoas têm as mesmas prioridades ou enxergam ameaças da mesma forma. Muitas pessoas acham certas ameaças inaceitáveis, independente do risco delas ocorrerem, porque a mera presença da ameaça, por menor que seja o risco, não compensa. Em outros casos, pessoas desprezam riscos altos porque não veem a ameaça como um problema.

é ao mesmo tempo um processo pessoal e subjetivo: nem todas as pessoas têm as mesmas prioridades ou enxergam ameaças da mesma forma. Muitas pessoas acham certas ameaças inaceitáveis, independente do risco delas ocorrerem, porque a mera presença da ameaça, por menor que seja o risco, não compensa. Em outros casos, pessoas desprezam riscos altos porque não veem a ameaça como um problema.

Coloque num papel quais ameaças você deseja levar a sério, e quais são tão raras ou tão sem consequências (ou difíceis de combater) que não vale à pena se preocupar.

Até onde estou disposta a ir para tentar evitar potenciais consequências?

Responder a esta pergunta requer a realização da análise de riscos. Nem todas as pessoas têm as mesmas prioridades ou enxergar as ameaças da mesma maneira.

Por exemplo, uma advogada que representa um cliente em um caso de segurança nacional provavelmente estará disposta a utilizar mais recursos para proteger as comunicações sobre o caso, como por exemplo utilizar e-mails criptografados, do que um pai que regularmente envia à sua filha e-mails com vídeos engraçados de gatos.

Coloque num papel as opções disponíveis para ajudá-la a atenuar as ameaças que você enfrenta pessoalmente. Leve em conta suas restrições de orçamento, técnicas, ou sociais.

Modelagem de ameaças como uma prática regular

Tenha em mente que seu modelo de ameaça pode mudar de acordo com a mudança da sua situação pessoal. Desta maneira, conduzir modelagens de ameaça

pode mudar de acordo com a mudança da sua situação pessoal. Desta maneira, conduzir modelagens de ameaça frequentes é uma boa prática.

frequentes é uma boa prática.

Crie seu próprio modelo de ameaça baseado em sua situação única. Feito isso, marque em sua agenda uma data no futuro para rever este modelo de ameaça e verificar se ele ainda se enquadra na sua situação.